- Beranda

- Komunitas

- Entertainment

- The Lounge

Jenis peretas berdasarkan teknik yang digunakan

TS

axcelcrypto

Jenis peretas berdasarkan teknik yang digunakan

Hallo gan, ketemu lagi sama ane nih. Seperti biasa ane hadir dengan artikel ringan yang ane harap bisa menemani waktu luang agan semua.

Duduk santai, rilex, mari mulai membaca

Yang nantinya web tersebut akan digunakan untuk menjaring berbagai jenis ID tergantung apa yang menjadi target scamer.

Lalu pertanyaanya jika keuntungan didapatkan dari web bank atau game online, maka keuntungan apa yang didapatkan dari scam media sosial? Agan pernah denger kasus jual beli followers? Nah akun hasil scam tadi gak semua bakal di ambil alih, mungkin jika followersnya berkisar di 10K ke atas maka akan diubah password dan dijual sebagai ollshop atau ke pihak yang membutuhkan followers tinggi.

Namun jika yang terjaring merupakan akun dengan followers dibawah 10K maka akan dijadikan id bot, untuk nantinya diperjual belikan sebagai followers. Makanya jangan kaget jika tiba tiba medsos agan memfollow orang yang tidak agan kenal maka besar kemungkinan agan terkena scam.

Adapun tekhnik scam ini adalah:

Duduk santai, rilex, mari mulai membaca

Quote:

Quote:

Apa yang terlintas pertama kali dari fikiran agan ketika mendengar kata peretasan?

Mungkin Hacker, Carding, Deface, linux, programing, sql, dll. Tepat sekali, perertasan adalah kegiatan seseorang yang berkaitan dengan menerobos sebuah sistem baik secara langsung dengan sistem inject atau tidak langsung dengan scam.

Namun kali ini ane gak akan bahas soal tutorial ataupun hal detail mengenai hacking, tetapi sedikit menjelaskan jenis peretasan berdasarkan metodenya saja.

Mungkin Hacker, Carding, Deface, linux, programing, sql, dll. Tepat sekali, perertasan adalah kegiatan seseorang yang berkaitan dengan menerobos sebuah sistem baik secara langsung dengan sistem inject atau tidak langsung dengan scam.

Namun kali ini ane gak akan bahas soal tutorial ataupun hal detail mengenai hacking, tetapi sedikit menjelaskan jenis peretasan berdasarkan metodenya saja.

Oke langsung ajah gan.

Quote:

Bug Hunter / Bug Bounty

Quote:

Bug Hunter adalah sebutan bagi seseorang atau sekelompok orang yang sering atau memang bekerja sebagai pencari Bug di sebuah aplikasi atau website.

Kata Bugdalam bidang IT bukanlah berarti sebuah serangga, melainkan celah atau kegagalan sistem tersendiri dari sub atau akar sebuah web atau aplikasi. Bisa terjadi karena server, bridge, atau bahkan program yang kurang sempurna.

Bidang ini menjadi dasar bagi setiap method peretasan gan, dan termasuk pada dasar atau bidang paling mudah. Baik itu mudah untuk dilakukan, mudah untuk mencari uang, bahkan mudah untuk mempelajari hal lain yang berkaitan dengan bidang peretasan.

Oleh karena itu, seorang BUG HUNTER biasanya menjadi salah satu bahkan menjadi nomor satu keahlian yang paling dicari oleh perusahaan besar.

Ada ribuan bahkan jutaan Bug Bounty sudah banyak tersebar di beberapa forum Bug Bounty dengan imbalan bagi siapapun yang bisa memecahkan sebuah quest atau tantangan developer untuk menemukan sebuah bug Valid dengan bayaran ratusan hingga ribuan dolar untuk satu BUG valid.

Metodenya banyak gan, cuman ane akan kasih contoh yang sangat simple, dimana kita hanya perlu meracik dork, yang nantinya diinject menggunakan penet tools, tunggu hasil jika nanti bisa tertembus oleh tools injection maka bug sudah ditemukan. Namun dari simplenya disini bukan berarti mudah untuk dilakukan gan, perlu kesabaran dan keahlian untuk meracik sebuah dork atau kunci inject itu sendiri.

Adapun biasanya seorang BUG HUNTER akan memanfaatkan BUG yang ia temukan pada sebuah website Komersil untuk dimanfaatkan sebagai bahan untuk aksi Carding yaitu mengcopy data transaksi yang dilakukan pada web tersebut dengan menggunakan kartu kredit.

Atau jika bug yang ditemukan adalah kebocoran server jaringan sebuah official server, maka bisa ajah BUG tersebut dimanfaatkan untuk injection server di HTTP INJECTOR untuk para penikmat internet gratis.

Kata Bugdalam bidang IT bukanlah berarti sebuah serangga, melainkan celah atau kegagalan sistem tersendiri dari sub atau akar sebuah web atau aplikasi. Bisa terjadi karena server, bridge, atau bahkan program yang kurang sempurna.

Bidang ini menjadi dasar bagi setiap method peretasan gan, dan termasuk pada dasar atau bidang paling mudah. Baik itu mudah untuk dilakukan, mudah untuk mencari uang, bahkan mudah untuk mempelajari hal lain yang berkaitan dengan bidang peretasan.

Oleh karena itu, seorang BUG HUNTER biasanya menjadi salah satu bahkan menjadi nomor satu keahlian yang paling dicari oleh perusahaan besar.

Spoiler for gambar:

Ada ribuan bahkan jutaan Bug Bounty sudah banyak tersebar di beberapa forum Bug Bounty dengan imbalan bagi siapapun yang bisa memecahkan sebuah quest atau tantangan developer untuk menemukan sebuah bug Valid dengan bayaran ratusan hingga ribuan dolar untuk satu BUG valid.

Metodenya banyak gan, cuman ane akan kasih contoh yang sangat simple, dimana kita hanya perlu meracik dork, yang nantinya diinject menggunakan penet tools, tunggu hasil jika nanti bisa tertembus oleh tools injection maka bug sudah ditemukan. Namun dari simplenya disini bukan berarti mudah untuk dilakukan gan, perlu kesabaran dan keahlian untuk meracik sebuah dork atau kunci inject itu sendiri.

Adapun biasanya seorang BUG HUNTER akan memanfaatkan BUG yang ia temukan pada sebuah website Komersil untuk dimanfaatkan sebagai bahan untuk aksi Carding yaitu mengcopy data transaksi yang dilakukan pada web tersebut dengan menggunakan kartu kredit.

Atau jika bug yang ditemukan adalah kebocoran server jaringan sebuah official server, maka bisa ajah BUG tersebut dimanfaatkan untuk injection server di HTTP INJECTOR untuk para penikmat internet gratis.

Spoiler for catatan:

Seorang Bug hunter tidak diharuskan mengerti mengenai pemrograman, atau wajib menggunakan kali linux. Pake windows juga bisa ko gan. Anak SD ajah bisa ko, bahkan banyak anak SD dan SMP menjadi Bug Hunter, Syaratnya:

Agan wajib mengerti dan bisa meracik sebuah dork untuk nanti nya menjadi kunci engine google dalam menemukan titik sub server yang akan agan jadikan target.

(Biasanya para pencari gratisan internet yang biasa make http injektor pasti udah faham soal ini)

Mampu menggunakan sebuah injection tools seperti sql, svo dll untuk melakukan penetration test dengan dork yang sudah agan racik tadi.

Mau berusaha ketika agan gagal dalam percobaan, karna mencari sebuah bug sama seperti agan mencari dan mencoba disetiap kemungkinan yang ada.

Selalu sharing diforum bug bounty untuk share jika ada kebuntuan dalam menemukan titik bug sebuah server.

Terakhir adalah percaya diri untuk memulai.

Agan wajib mengerti dan bisa meracik sebuah dork untuk nanti nya menjadi kunci engine google dalam menemukan titik sub server yang akan agan jadikan target.

(Biasanya para pencari gratisan internet yang biasa make http injektor pasti udah faham soal ini)

Mampu menggunakan sebuah injection tools seperti sql, svo dll untuk melakukan penetration test dengan dork yang sudah agan racik tadi.

Mau berusaha ketika agan gagal dalam percobaan, karna mencari sebuah bug sama seperti agan mencari dan mencoba disetiap kemungkinan yang ada.

Selalu sharing diforum bug bounty untuk share jika ada kebuntuan dalam menemukan titik bug sebuah server.

Terakhir adalah percaya diri untuk memulai.

Quote:

Phishing Scam

Contoh saat kasus web scam pada bank BCA beberapa tahun lalu,

Seorang peretas mencoba mencari celah untuk mendapatkan keuntungan dengan membuat clone web dengan nama yang hampir sama yaitu (asli) www.klikbca.comdan (palsu) www.kilkbca.com , yang UI (tampilan muka) web tersebut 100% sama, begitu juga dengan fitur fiturnya, namun pemilik web tersebut hanya membedakan peletakan huruf antara "klik" dan "kilk".

Jika kita hendak melakukan transaksi di web scam tersebut, maka yang terjadi adalah kita akan melakukan transfer pada pemilik web, bukan pada orang yang kita tuju, meski nomor rekening yang kita masukan sudah benar, tapi akan otomatis di ubah oleh sistem web scam itu sendiri dengan tidak mengubah sedikitpun tampilan pada UI web tersebut.

Simplenya, kita masukin nomor rekening 12345 lalu secara otomatis sistem akan mengubah angka menjadi 54321 (nomor rekening pemilik web scam itu), namun tampilan di web ibank tetap dengan angka 12345, agar si korban tidak curiga. Jika kita melanjutkan transaksi maka otomatis uang akan masuk ke pelaku.

Quote:

Bagi agan yang sering memainkan game yang bertype Pay To Play atau yang mendukung pembelian diluar game pasti sering menemukan website blogspot atau web gratisan lainnya yang menawarkan cheat atau pembelian gems di web tersebut dengan syarat agan memasukan id dan password game di web tersebut.

Jika agan pernah menemukan web tersebut lalu memutuskan untuk tidak mempercayai web tersebut maka selamat agan sudah terhindar dari modus phishing scam, tapi jika agan sudah terlanjur memasukan id game atau media sosial agan di web tersebut maka selamat juga sang scamer sudah mengetahui id dan password agan.

Phishing Scam adalah teknik classic dalam meretas sebuah id baik itu game ataupun media sosial. Dengan membuat sebuah fitur atau clone dari aplikasi atau web yang akan menjadi target peretasan.

Agan pernah denger kasus media sosial di hack? Atau tiba - tiba akun medsos atau game agan hilang? Jangan menyalahkan pihak developer atau langsung percaya bahwa medsos dapat diretas dengan mudah.

Jawabannya adalah dari kecerobohan pemilik id itu sendiri.

Kenapa? Tanpa agan sadari, bahwa 90% aplikasi dan website yang memiliki fitur mod adalah scam.

Pernah agan menggunakan aplikasi medsos bukan dari developer resmi? Hanya untuk mengetahui siapa saja yang unfollow akun media sosisal agan? Atau agan ingin memanfaatkan fitur mod dalam aplikasi tersebut?

Lalu dengan santainya agan sign in di aplikasi atau web tersebut meski agan tahu bahwa aplikasi atau web itu tidak resmi? Gak tau siapa yang bikin? Gatau gimana kondisi privasi id dan password medsos agan? Bahkan agan juga gatau kan, kalau pemilik web dapat mengetahui password dan id agan dengan mudah jika agan login disana?

Hati hati gan itu bisa menjadi aplikasi atau web scam dimana mereka memanfaatkan ketidak tahuan agan untuk mengambil atau memanfaatkan id agan tanpa agan sadari.

Biasanya seorang scamer peofesional akan membuat sebuah website dengan tampilan dan domain yang hampir sama dengan persentase 99%.

Jika agan pernah menemukan web tersebut lalu memutuskan untuk tidak mempercayai web tersebut maka selamat agan sudah terhindar dari modus phishing scam, tapi jika agan sudah terlanjur memasukan id game atau media sosial agan di web tersebut maka selamat juga sang scamer sudah mengetahui id dan password agan.

Phishing Scam adalah teknik classic dalam meretas sebuah id baik itu game ataupun media sosial. Dengan membuat sebuah fitur atau clone dari aplikasi atau web yang akan menjadi target peretasan.

Spoiler for catatan:

Agan pernah denger kasus media sosial di hack? Atau tiba - tiba akun medsos atau game agan hilang? Jangan menyalahkan pihak developer atau langsung percaya bahwa medsos dapat diretas dengan mudah.

Jawabannya adalah dari kecerobohan pemilik id itu sendiri.

Kenapa? Tanpa agan sadari, bahwa 90% aplikasi dan website yang memiliki fitur mod adalah scam.

Pernah agan menggunakan aplikasi medsos bukan dari developer resmi? Hanya untuk mengetahui siapa saja yang unfollow akun media sosisal agan? Atau agan ingin memanfaatkan fitur mod dalam aplikasi tersebut?

Lalu dengan santainya agan sign in di aplikasi atau web tersebut meski agan tahu bahwa aplikasi atau web itu tidak resmi? Gak tau siapa yang bikin? Gatau gimana kondisi privasi id dan password medsos agan? Bahkan agan juga gatau kan, kalau pemilik web dapat mengetahui password dan id agan dengan mudah jika agan login disana?

Hati hati gan itu bisa menjadi aplikasi atau web scam dimana mereka memanfaatkan ketidak tahuan agan untuk mengambil atau memanfaatkan id agan tanpa agan sadari.

Biasanya seorang scamer peofesional akan membuat sebuah website dengan tampilan dan domain yang hampir sama dengan persentase 99%.

Spoiler for gambar:

Contoh saat kasus web scam pada bank BCA beberapa tahun lalu,

Seorang peretas mencoba mencari celah untuk mendapatkan keuntungan dengan membuat clone web dengan nama yang hampir sama yaitu (asli) www.klikbca.comdan (palsu) www.kilkbca.com , yang UI (tampilan muka) web tersebut 100% sama, begitu juga dengan fitur fiturnya, namun pemilik web tersebut hanya membedakan peletakan huruf antara "klik" dan "kilk".

Jika kita hendak melakukan transaksi di web scam tersebut, maka yang terjadi adalah kita akan melakukan transfer pada pemilik web, bukan pada orang yang kita tuju, meski nomor rekening yang kita masukan sudah benar, tapi akan otomatis di ubah oleh sistem web scam itu sendiri dengan tidak mengubah sedikitpun tampilan pada UI web tersebut.

Simplenya, kita masukin nomor rekening 12345 lalu secara otomatis sistem akan mengubah angka menjadi 54321 (nomor rekening pemilik web scam itu), namun tampilan di web ibank tetap dengan angka 12345, agar si korban tidak curiga. Jika kita melanjutkan transaksi maka otomatis uang akan masuk ke pelaku.

Yang nantinya web tersebut akan digunakan untuk menjaring berbagai jenis ID tergantung apa yang menjadi target scamer.

Lalu pertanyaanya jika keuntungan didapatkan dari web bank atau game online, maka keuntungan apa yang didapatkan dari scam media sosial? Agan pernah denger kasus jual beli followers? Nah akun hasil scam tadi gak semua bakal di ambil alih, mungkin jika followersnya berkisar di 10K ke atas maka akan diubah password dan dijual sebagai ollshop atau ke pihak yang membutuhkan followers tinggi.

Namun jika yang terjaring merupakan akun dengan followers dibawah 10K maka akan dijadikan id bot, untuk nantinya diperjual belikan sebagai followers. Makanya jangan kaget jika tiba tiba medsos agan memfollow orang yang tidak agan kenal maka besar kemungkinan agan terkena scam.

Adapun tekhnik scam ini adalah:

Spoiler for penjelasan:

Fake wap

Yaitu sebuah alamat web palsu yang nantinya akan memaksa orang untuk mengisi data baik berupa survey ataupun pertanyaan-pertanyaan yang menjebak sehingga tidak disadari korban akan mengisi data pribadinya di web tersebut.

Bait and klick

Hampir sama dengan sistem di atas hanya saja cara ini melibatkan gambar UI seperti download ataupun gambar unduhan yang dimana gambar tersebut tidak benar-benar mengunduh data yang sebenarnya, melainkan aplikasi lain baik itu aplikasi komersil ataupun virus.

Masih banyak lagi gan, intinya phishing scam bertujuan untuk memalsukan data asli dengan tambahan atau perubahan sistem tanpa mengubah tampilan dari data asli, agar korban tidak mencurigai bahwa dia sedang menjadi sasaran scam.

Mungkin lain kali ane bahas lebih detail mengenai sistem scam ini.

Yaitu sebuah alamat web palsu yang nantinya akan memaksa orang untuk mengisi data baik berupa survey ataupun pertanyaan-pertanyaan yang menjebak sehingga tidak disadari korban akan mengisi data pribadinya di web tersebut.

Bait and klick

Hampir sama dengan sistem di atas hanya saja cara ini melibatkan gambar UI seperti download ataupun gambar unduhan yang dimana gambar tersebut tidak benar-benar mengunduh data yang sebenarnya, melainkan aplikasi lain baik itu aplikasi komersil ataupun virus.

Masih banyak lagi gan, intinya phishing scam bertujuan untuk memalsukan data asli dengan tambahan atau perubahan sistem tanpa mengubah tampilan dari data asli, agar korban tidak mencurigai bahwa dia sedang menjadi sasaran scam.

Mungkin lain kali ane bahas lebih detail mengenai sistem scam ini.

Quote:

Hacker # kracker

Quote:

Sebenrnya ini bukan methode gan, tapi bisa dibilang ini sebutan. Hanya ane masukin kedalam bagian methode karna ini berkaitan dengan cara atau tekhnik.

Jadi ane jelasin dikit ajah yah gan.

Hacking adalah sebuah tekhnik peretasan tanpa mengubah bridge atau jalur yang dia gunakan baik untuk masuk ataupun saat ingin menyudahi kegiatan. Mereka hanya mngintip atau menyalin tanpa meninggalkan jejak. Bisa dibilang seorang hacker = spy.

Umumnya seorang Peretas ini menggunakan keyloger, spyware, mirroring, bot scan ataupun dengan virus dock (virus yang bertujuan untuk mengirim data log target pada peretas secara diam diam)

Sedangkan

kracking adalah sebuat tekhnik peretasan dengan mengubah atau merusak sistem yang ada agar sistem tersebut error. Sehingga dia bisa masuk ke dalam sistem dengan mudah, tanpa harus mengikuti alur bug yang ada. Kadang mereka meninggalkan jejak dari hasil kerjanya, kebanyakan sih merugikan.

Contohnya deface, blocking web, find block, down, fake maintenance, trojan, watter holes, deep bot, dan lain lain.

Seorang peretas dituntut untuk mampu menemukan sebuah bug pada server (Menjadi Bug Hunter), menganalisa sebuah sistem untuk mengukur seberapa rumit sistem bridge yang akan ia temui, dan mampu menganalisa setiap kesalahan yang terjadi.

Peretasan yang paling umum dilakukan oleh kelompok ini adalah deface, mirroring, watterHoles Attack, dan lain lain.

Sebenernya masih banyak gan, nanti ane bahas di thread selanjutnya

Jadi ane jelasin dikit ajah yah gan.

Hacking adalah sebuah tekhnik peretasan tanpa mengubah bridge atau jalur yang dia gunakan baik untuk masuk ataupun saat ingin menyudahi kegiatan. Mereka hanya mngintip atau menyalin tanpa meninggalkan jejak. Bisa dibilang seorang hacker = spy.

Umumnya seorang Peretas ini menggunakan keyloger, spyware, mirroring, bot scan ataupun dengan virus dock (virus yang bertujuan untuk mengirim data log target pada peretas secara diam diam)

Sedangkan

kracking adalah sebuat tekhnik peretasan dengan mengubah atau merusak sistem yang ada agar sistem tersebut error. Sehingga dia bisa masuk ke dalam sistem dengan mudah, tanpa harus mengikuti alur bug yang ada. Kadang mereka meninggalkan jejak dari hasil kerjanya, kebanyakan sih merugikan.

Contohnya deface, blocking web, find block, down, fake maintenance, trojan, watter holes, deep bot, dan lain lain.

Seorang peretas dituntut untuk mampu menemukan sebuah bug pada server (Menjadi Bug Hunter), menganalisa sebuah sistem untuk mengukur seberapa rumit sistem bridge yang akan ia temui, dan mampu menganalisa setiap kesalahan yang terjadi.

Peretasan yang paling umum dilakukan oleh kelompok ini adalah deface, mirroring, watterHoles Attack, dan lain lain.

Spoiler for Catatan:

Deface

Adalah sebuah tekhnik peretasan server web dengan menggunakan penetration secara langsung dengan memanfaatkan bug pada subdomain tertentu, ketika sudah masuk atau sudah selesai biasanya mereka mengubah tampilan web tersebut dengan tampilan yang mereka buat sebelumnya. Baik berupa tanda tangan ataupun pesan bagi pemilik web tersebut. Kenapa hal ini sering dilakukan? Karna deface termasuk metode paling mudah dan cepat untuk mendongkrak kepopularitasan seorang peretas.

Mirroring

Hal ini dilakukan ketika sebuah perusahaan atau kelompok inging memata matai saingan dari perusahaan atau kelompok tersebut untuk kepentingan bisnis.

Biasanya orang orang penting seperti presiden dan beberapa aparatur negara akan menjadi target bagi peretas untuk melakukan mirroring. Tekhnik mirroring merupakan tekhnik Transfer tampilan / UI sebuah server ke peretas, sehingga peretas dapat melihat apa yang ditampilkan di server target

Watterholes

Adalah tekhnik peretasan dengan memanfaatkan hubungan jaringan yang sama. Tekhnik ini biasa dilakukan di keramaian, seperti cafe, mall, tempat wisata atau bahkan pusat kota. Seorang peretas akan membuka jaringan tehtering terbuka dan mengubah nama wifi tersebut menjadi nama tempat yang saat itu menjadi target. Biasanya akan ada banyak orang yang terhubung ke wifi karna udah bukan rahasia lagi jika manusia jaman sekarang matanya ijo kalau liat free wifi, apa lagi tanpa password.

Setelah beberapa orang terhubung di jaringan tersebut, perertas akan langsung melakukan aksinya dengan scan mac untuk melihat device mana saja yang memiliki celah bug di koneksi jaringannya, setelah menemukan device yang dituju sang peretas melakukan penetration dengan menyisipkan keyloger pada jaringan korban, sehingga apapun yang dilakukan oleh korban akan otomatis terekam.

Teknik ini bisa digunakan untuk mengambil data, baik sata pribadi ataupun data yang saat itu sedang di akses. Bisa berupa data history transaksi bank, kartu kredit, atau id lainnya seperti medsos dll.

Adalah sebuah tekhnik peretasan server web dengan menggunakan penetration secara langsung dengan memanfaatkan bug pada subdomain tertentu, ketika sudah masuk atau sudah selesai biasanya mereka mengubah tampilan web tersebut dengan tampilan yang mereka buat sebelumnya. Baik berupa tanda tangan ataupun pesan bagi pemilik web tersebut. Kenapa hal ini sering dilakukan? Karna deface termasuk metode paling mudah dan cepat untuk mendongkrak kepopularitasan seorang peretas.

Mirroring

Hal ini dilakukan ketika sebuah perusahaan atau kelompok inging memata matai saingan dari perusahaan atau kelompok tersebut untuk kepentingan bisnis.

Biasanya orang orang penting seperti presiden dan beberapa aparatur negara akan menjadi target bagi peretas untuk melakukan mirroring. Tekhnik mirroring merupakan tekhnik Transfer tampilan / UI sebuah server ke peretas, sehingga peretas dapat melihat apa yang ditampilkan di server target

Watterholes

Adalah tekhnik peretasan dengan memanfaatkan hubungan jaringan yang sama. Tekhnik ini biasa dilakukan di keramaian, seperti cafe, mall, tempat wisata atau bahkan pusat kota. Seorang peretas akan membuka jaringan tehtering terbuka dan mengubah nama wifi tersebut menjadi nama tempat yang saat itu menjadi target. Biasanya akan ada banyak orang yang terhubung ke wifi karna udah bukan rahasia lagi jika manusia jaman sekarang matanya ijo kalau liat free wifi, apa lagi tanpa password.

Setelah beberapa orang terhubung di jaringan tersebut, perertas akan langsung melakukan aksinya dengan scan mac untuk melihat device mana saja yang memiliki celah bug di koneksi jaringannya, setelah menemukan device yang dituju sang peretas melakukan penetration dengan menyisipkan keyloger pada jaringan korban, sehingga apapun yang dilakukan oleh korban akan otomatis terekam.

Teknik ini bisa digunakan untuk mengambil data, baik sata pribadi ataupun data yang saat itu sedang di akses. Bisa berupa data history transaksi bank, kartu kredit, atau id lainnya seperti medsos dll.

Sebenernya masih banyak gan, nanti ane bahas di thread selanjutnya

Quote:

Social Enginering

Quote:

Social engineering adalah tekhnik permainan psikolog dari seorang peretas terhadap target dengan meminta data pribadi atau informasi pribadi dari target atau dari orang lain yang mengetahui data tersebut tanpa membuat target curiga.

Biasanya tekhnik ini dilakukan oleh Pihak kepolisian untuk menguak sebuah informasi detail mengenai seseorang dan hal yang berkaitan dengan target, seperti media sosial, password, teman, identitas dll.

Gak cuman pihak kepolisian ajah, penipu juga biasa melakukan hal ini, makanya hati hati.

Tekhnik ini dilakukan melalui telpon, web, aplikasi, atau bahkan beratatap muka.

Metode ini bergantung sekali pada skill berbicara untuk meyakinkan target. Dengan seperti itu maka kita akan dengan mudah masuk lebih dalam pada kehidupan pribadinya baik dari sisi informasi data ataupun bisa jadi dikembangkan untuk mengambil keuntungan dari target.

90% data media sosial, perusahaan, bank, pin, dll tidak lepas dari kehidupan pribadi target, oleh sebab itu metode ini bisa dibilang menjadi metode dengan persentase keberhasilan 85%.

Biasanya tekhnik ini dilakukan oleh Pihak kepolisian untuk menguak sebuah informasi detail mengenai seseorang dan hal yang berkaitan dengan target, seperti media sosial, password, teman, identitas dll.

Gak cuman pihak kepolisian ajah, penipu juga biasa melakukan hal ini, makanya hati hati.

Tekhnik ini dilakukan melalui telpon, web, aplikasi, atau bahkan beratatap muka.

Spoiler for catatan:

Telpon

Dilakukan dengan diawali obrolan santai hingga saat target lengah peretas bisa menanyakan hal yang ingin diketahui seperti tanggal lahir, nama ibu kandung, email, kapan peratama punya media sosial, nama sahabat, dan lain lain.

Web

Biasanya berupa iming iming diskon, cheat sebuah game, atau hadiah besar.

Dengan menyuruh target mengisi sejumlah survey yang secara tidak langsung survey tersebut mengacu pada informasi pribadi target.

Aplikasi

Biasanya aplikasi sebuah kelompok atau perusahaan yang mengharuskan pendaftar mengisi alamat email, foto KTP, atau bahkan foto diri sendiri.

Baik berupa iming iming pinjaman dana, diskon, atau infromasi lainnya.

Beratatap wajah

Bisa dibilang ini adalah tekhnik yang paling berani, biasanya peretas memulai dengan obrolan santai hampir sama dengan yang dilakukan melalui telpon, namun jika bertatap wajah maka target akan lebih mudah digali informasinya dari pada melalui telpon.

Bisa dengan meminta email dengan alasan ingin mengirim file, atau bisa juga dengan bertanya hal detail mengenai kehidupan target.

Dilakukan dengan diawali obrolan santai hingga saat target lengah peretas bisa menanyakan hal yang ingin diketahui seperti tanggal lahir, nama ibu kandung, email, kapan peratama punya media sosial, nama sahabat, dan lain lain.

Web

Biasanya berupa iming iming diskon, cheat sebuah game, atau hadiah besar.

Dengan menyuruh target mengisi sejumlah survey yang secara tidak langsung survey tersebut mengacu pada informasi pribadi target.

Aplikasi

Biasanya aplikasi sebuah kelompok atau perusahaan yang mengharuskan pendaftar mengisi alamat email, foto KTP, atau bahkan foto diri sendiri.

Baik berupa iming iming pinjaman dana, diskon, atau infromasi lainnya.

Beratatap wajah

Bisa dibilang ini adalah tekhnik yang paling berani, biasanya peretas memulai dengan obrolan santai hampir sama dengan yang dilakukan melalui telpon, namun jika bertatap wajah maka target akan lebih mudah digali informasinya dari pada melalui telpon.

Bisa dengan meminta email dengan alasan ingin mengirim file, atau bisa juga dengan bertanya hal detail mengenai kehidupan target.

Metode ini bergantung sekali pada skill berbicara untuk meyakinkan target. Dengan seperti itu maka kita akan dengan mudah masuk lebih dalam pada kehidupan pribadinya baik dari sisi informasi data ataupun bisa jadi dikembangkan untuk mengambil keuntungan dari target.

90% data media sosial, perusahaan, bank, pin, dll tidak lepas dari kehidupan pribadi target, oleh sebab itu metode ini bisa dibilang menjadi metode dengan persentase keberhasilan 85%.

Quote:

Attacker

Quote:

Attacker merupakan method yang paling banyak dilakukan. Baik oleh pemula atau bahkan yang sudah senior.

Attacker adalah sebutan bagi orang yang melakukan penetrasi dengan beberapa serangan yang mampu mentakedown sebuah server tanpa harus sulit melakukan banyak hal.

Contohnya banyak gan,

Attacker adalah sebutan bagi orang yang melakukan penetrasi dengan beberapa serangan yang mampu mentakedown sebuah server tanpa harus sulit melakukan banyak hal.

Contohnya banyak gan,

Quote:

RANSOMWARE

Serangan denga menyebar virus ransom untuk menyandera sebuah server atau PC personal dengan encrypt yang berdampak file atau data tidak bisa diakses.

Jika korban ingin mengakses file tersebut maka harus membayarkan sejumlah tebusan uang, biasanya virus ini disisipkan di file gambar atau file dokumen yang dikirim pada email target.

Serangan denga menyebar virus ransom untuk menyandera sebuah server atau PC personal dengan encrypt yang berdampak file atau data tidak bisa diakses.

Jika korban ingin mengakses file tersebut maka harus membayarkan sejumlah tebusan uang, biasanya virus ini disisipkan di file gambar atau file dokumen yang dikirim pada email target.

Quote:

DDoS

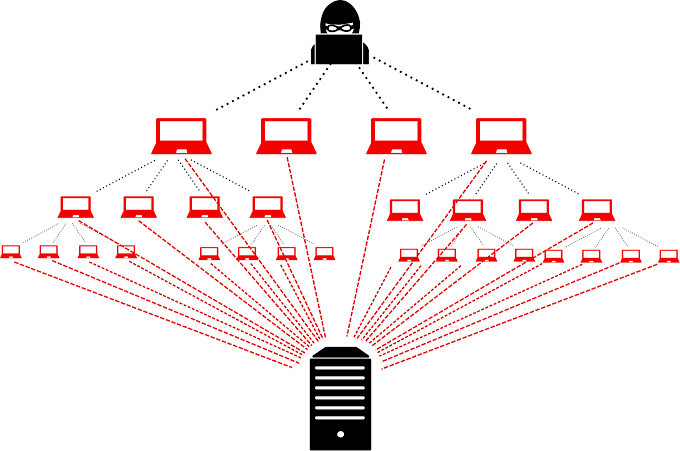

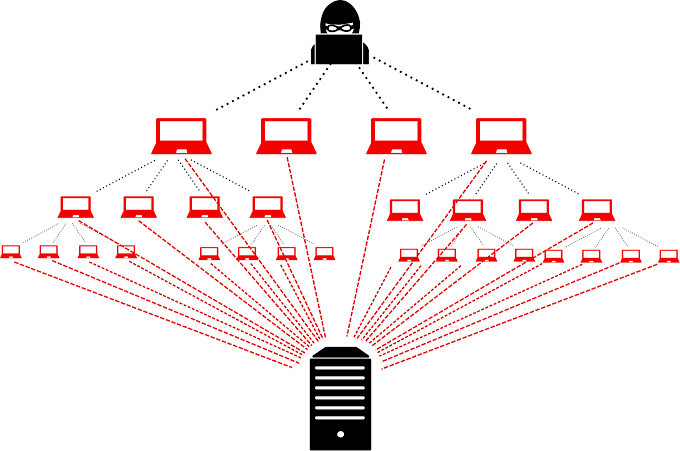

Adalah serangan bridge atau jalur akses sebuah server dengan membanjiri koneksi.

DDoS ada 3 macam.

Request flooding merupakan teknik yang digunakan dengan membanjiri jaringan menggunakan banyak request. Akibatnya, pengguna lain yang terdaftar tidak dapat dilayani.

Trik ini dilakukan jika peretas mau mentakedown sebuah web yang memiliki bug sangat minim atau jarang terjadi bug. Jadi ya ini jalan terakhir biasanya.

Adalah serangan bridge atau jalur akses sebuah server dengan membanjiri koneksi.

DDoS ada 3 macam.

Request flooding merupakan teknik yang digunakan dengan membanjiri jaringan menggunakan banyak request. Akibatnya, pengguna lain yang terdaftar tidak dapat dilayani.

Spoiler for DDoS:

Traffic flooding merupaka teknik yang digunakan dengan membanjiri lalu lintas jaringan dengan banyak data. Akibatnya, pengguna lain tidak bisa dilayani.

Mengubah sistem konfigurasi atau bahkan merusak komponen dan server juga termasuk tipe denial of service, tetapi cara ini tidak banyak digunakan karena cukup sulit untuk dilakukan.

Biasanya server yang abis kena DDoS bisa jebol heheh kalau servernya kewalahan, atau kalau gak jebolpun pasti kepenuhan datanya.

Mengubah sistem konfigurasi atau bahkan merusak komponen dan server juga termasuk tipe denial of service, tetapi cara ini tidak banyak digunakan karena cukup sulit untuk dilakukan.

Biasanya server yang abis kena DDoS bisa jebol heheh kalau servernya kewalahan, atau kalau gak jebolpun pasti kepenuhan datanya.

Trik ini dilakukan jika peretas mau mentakedown sebuah web yang memiliki bug sangat minim atau jarang terjadi bug. Jadi ya ini jalan terakhir biasanya.

Quote:

Hell(o)

Cara ini sih sebenernya gak ada sebutan gan atau bisa dibeut deface server, cuman beberapa orang diforum menyebutnya jalan menuju neraka, atau perkenalan sebuah kelompok yang ingin diakui oleh dunia.

Biasanya mereka mencoba untuk mengirimkan keluhan palsu pada email customer care target dengan menyisipkan file gambar screenshoot keluhan tersebut agar dibuka oleh pihak customer, namun tanpa disadari file tersebut telah disispkan virus.

Biasanya berupa code pengubahan gambar pada sebuah laman web atau media.

Virus ini berjenis worm dan mengubah dan mengcopy konfigurasi data server dengan data yang sudah terinfeksi.

Bisa dibilang ini deface dengan virus yang bukan hanya mengubah gambar sebuah web melainkan langsung juga menyerang server utama dengan trojan wormnya.

Bertujuan untuk mempermalukan target baik menurunkan reputasi target atau untuk menghilangkan data target (mengubah data asli dengan sebuah gambar).

Serangan ini hanya bekerja pada web personal perusahaan, yang langsung terhubung dengan server perusahaan itu sendiri.

Cara ini sih sebenernya gak ada sebutan gan atau bisa dibeut deface server, cuman beberapa orang diforum menyebutnya jalan menuju neraka, atau perkenalan sebuah kelompok yang ingin diakui oleh dunia.

Biasanya mereka mencoba untuk mengirimkan keluhan palsu pada email customer care target dengan menyisipkan file gambar screenshoot keluhan tersebut agar dibuka oleh pihak customer, namun tanpa disadari file tersebut telah disispkan virus.

Biasanya berupa code pengubahan gambar pada sebuah laman web atau media.

Virus ini berjenis worm dan mengubah dan mengcopy konfigurasi data server dengan data yang sudah terinfeksi.

Bisa dibilang ini deface dengan virus yang bukan hanya mengubah gambar sebuah web melainkan langsung juga menyerang server utama dengan trojan wormnya.

Bertujuan untuk mempermalukan target baik menurunkan reputasi target atau untuk menghilangkan data target (mengubah data asli dengan sebuah gambar).

Serangan ini hanya bekerja pada web personal perusahaan, yang langsung terhubung dengan server perusahaan itu sendiri.

Quote:

war attack

Agan pernah denger kasus virus Duqu, Flame, dan stuxnet? 3 virus yang hampir membuat setengah dari populasi dunia hancur? Loh kenapa?

Lebay amat cok...

Eh serius gan, tiga virus itu nyerang iran dengan tujuan meretas dan mencuri sertifikasi sistem nuklir yang ada di iran.

Gak cuman sertifikasi militernya ajah gan, tapi data pemerintahan juga bakal di obrak abrik sama tuh virus kalau gak keburu ketauan, kayanya perang dunia ke 3 bakal bener bener terjadi.

Dari artikel yang ane baca, sistem keamanan di iran itu menggunakan sertifikasi gan. Jadi yang bisa akses sistem disana cuman device yang punya sertifikasi sistem yang terdaftar. Makanya pihak peretas bikin virus duqu untuk mencuri data sertifikasi buat masuk ke sistem keamanan negara iran itu.

Nah kejadian ini gak cuman di iran ko gan. Agan inget soal kasus wannacry? Ransomware yang menggegerkan hampir seluruh dunia. Wannacry sebetulnya ditujukan untuk menyerang pemerintahan negara ternetntu dengan mengunci data agar sistem pemerintahan target lumpuh total.

Method war attack ini digunakan untuk menyerang sebuah negara gan, dari sisi Sistem Software. Oleh karena itu semua negara di dunia selalu memperkuat para IT andalan mereka untuk membuat sistem kemanan negara yang kuat dibidang software selain dari sisi militer tempurnya.

Agan pernah denger kasus virus Duqu, Flame, dan stuxnet? 3 virus yang hampir membuat setengah dari populasi dunia hancur? Loh kenapa?

Lebay amat cok...

Eh serius gan, tiga virus itu nyerang iran dengan tujuan meretas dan mencuri sertifikasi sistem nuklir yang ada di iran.

Gak cuman sertifikasi militernya ajah gan, tapi data pemerintahan juga bakal di obrak abrik sama tuh virus kalau gak keburu ketauan, kayanya perang dunia ke 3 bakal bener bener terjadi.

Dari artikel yang ane baca, sistem keamanan di iran itu menggunakan sertifikasi gan. Jadi yang bisa akses sistem disana cuman device yang punya sertifikasi sistem yang terdaftar. Makanya pihak peretas bikin virus duqu untuk mencuri data sertifikasi buat masuk ke sistem keamanan negara iran itu.

Nah kejadian ini gak cuman di iran ko gan. Agan inget soal kasus wannacry? Ransomware yang menggegerkan hampir seluruh dunia. Wannacry sebetulnya ditujukan untuk menyerang pemerintahan negara ternetntu dengan mengunci data agar sistem pemerintahan target lumpuh total.

Method war attack ini digunakan untuk menyerang sebuah negara gan, dari sisi Sistem Software. Oleh karena itu semua negara di dunia selalu memperkuat para IT andalan mereka untuk membuat sistem kemanan negara yang kuat dibidang software selain dari sisi militer tempurnya.

Diubah oleh axcelcrypto 11-05-2019 19:41

darifs dan 3 lainnya memberi reputasi

4

1.2K

Kutip

19

Balasan

Komentar yang asik ya

Urutan

Terbaru

Terlama

Komentar yang asik ya

Komunitas Pilihan